360€

Curso Superior Universitario en Perito Judicial en Hacking Ético

100% Online

12 ECTS

300 horas

360€

Presentación

Gracias a este Curso Superior de Perito Judicial en Hacking ético tendrás una sólida formación en peritaje judicial además de tener habilidades en hacking ético y ciberseguridad.

Los alumnos adquirirán conocimientos sobre peritación, tasación normativa legal relevante, elaboración de informes técnicos que además enlazaran con fundamentos del hacking ético con los que aprenderán sobre los principales ataques y herramientas utilizadas.

Además, a través de una metodología práctica y actualizada, los estudiantes estarán preparados para aplicar sus conocimientos en el ámbito judicial y desempeñarse como peritos en seguridad informática.

Universidades colaboradoras

Para qué te prepara

En este Curso Superior de Perito Judicial en Hacking Ético te prepara para desarrollar habilidades técnicas y conocimientos prácticos en el campo de la peritación y hacking ético. Adquirirás las competencias necesarias para realizar peritajes, elaborar informes técnicos y aplicar conocimientos de hacking ético en este ámbito, además de aprender a utilizar herramientas de seguridad. Estarás preparado/a para trabajar en el ámbito pericial.

Objetivos

- Comprender y aplicar los conceptos de peritación y tasación en el ámbito judicial y extrajudicial.

- Conocer la normativa legal relevante en el ámbito pericial y su aplicación práctica.

- Dominar las técnicas y procedimientos del reconocimiento pericial y la valoración de pruebas.

- Desarrollar habilidades para elaborar informes técnicos precisos y claros.

- Adquirir conocimientos fundamentales sobre el hacking ético y su marco legal.

- Aprender a utilizar herramientas como Kali Linux, NMAP y Metasploit para la seguridad y pruebas de vulnerabilidades.

A quién va dirigido

Este Curso Superior de Perito Judicial en Hacking Ético está dirigido a profesionales y estudiantes del ámbito judicial, peritaje, seguridad informática y aquellos interesados en adquirir conocimientos especializados en peritación y hacking ético. También es adecuado para aquellos que deseen ampliar sus habilidades técnicas y mejorar su perfil laboral en áreas relacionadas al campo.

Salidas Profesionales

Al completar este Curso Superior de Perito Judicial en Hacking Ético, estarás preparado para desempeñarte como perito judicial, tasador, consultor de seguridad informática, auditor/a de sistemas. Podrás trabajar en organismos judiciales, empresas de peritaje, despachos de abogados, empresas de seguridad y en el ámbito de la consultoría. Además, podrás emprender proyectos independientes.

Temario

MÓDULO 1. PERITO JUDICIAL

UNIDAD DIDÁCTICA 1. PERITACIÓN Y TASACIÓN

- Delimitación de los términos peritaje y tasación

- La peritación

- La tasación pericial

UNIDAD DIDÁCTICA 2. NORMATIVA BÁSICA NACIONAL

- Ley Orgánica 6/1985, de 1 de julio, del Poder Judicial

- Ley 1/2000, de 7 de enero, de Enjuiciamiento Civil

- Ley de Enjuiciamiento Criminal, de 1882

- Ley 1/1996, de 10 de enero, de Asistencia Jurídica Gratuita

UNIDAD DIDÁCTICA 3. LOS PERITOS

- Concepto

- Clases de perito judicial

- Procedimiento para la designación de peritos

- Condiciones que debe reunir un perito

- Control de la imparcialidad de peritos

- Honorarios de los peritos

UNIDAD DIDÁCTICA 4. EL RECONOCIMIENTO PERICIAL

- El reconocimiento pericial

- El examen pericial

- Los dictámenes e informes periciales judiciales

- Valoración de la prueba pericial

- Actuación de los peritos en el juicio o vista

UNIDAD DIDÁCTICA 5. LEGISLACIÓN REFERENTE A LA PRÁCTICA DE LA PROFESIÓN EN LOS TRIBUNALES

- Funcionamiento y legislación

- El código deontológico del Perito Judicial

UNIDAD DIDÁCTICA 6. LA RESPONSABILIDAD

- La responsabilidad

- Distintos tipos de responsabilidad

- - Responsabilidad civil

- - Responsabilidad penal

- - Responsabilidad disciplinaria

- El seguro de responsabilidad civil

UNIDAD DIDÁCTICA 7. PERITACIONES

- La peritación médico-legal

- - Daño corporal

- - Secuelas

- Peritaciones psicológicas

- - Informe pericial del peritaje psicológico

- Peritajes informáticos

- Peritaciones inmobiliarias

MÓDULO 2. ELABORACIÓN DE INFORMES PERICIALES

UNIDAD DIDÁCTICA 1. PERITO, INFORME PERICIAL Y ATESTADO POLICIAL

- Concepto de perito

- Atestado policial

- Informe pericial

UNIDAD DIDÁCTICA 2. TIPOS DE INFORMES PERICIALES

- Informes periciales por cláusulas de suelo

- Informes periciales para justificación de despidos

UNIDAD DIDÁCTICA 3. TIPOS DE INFORMES PERICIALES

- Informes periciales de carácter económico, contable y financiero

- Informes especiales de carácter pericial

UNIDAD DIDÁCTICA 4. LAS PRUEBAS JUDICIALES Y EXTRAJUDICIALES

- Concepto de prueba

- Medios de prueba

- Clases de pruebas

- Principales ámbitos de actuación

- Momento en que se solicita la prueba pericial

- Práctica de la prueba

UNIDAD DIDÁCTICA 5. ELABORACIÓN DEL INFORME TÉCNICO

- ¿Qué es el informe técnico?

- Diferencia entre informe técnico y dictamen pericial

- Objetivos del informe pericial

- Estructura del informe técnico

UNIDAD DIDÁCTICA 6. ELABORACIÓN DEL DICTAMEN PERICIAL

- Características generales y estructura básica

- Las exigencias del dictamen pericial

- Orientaciones para la presentación del dictamen pericial

UNIDAD DIDÁCTICA 7. VALORACIÓN DE LA PRUEBA PERICIAL

- Valoración de la prueba judicial

- Valoración de la prueba pericial por Jueces y Tribunales

MÓDULO 3. SEGURIDAD INFORMÁTICA - ETHICAL HACKING

UNIDAD DIDÁCTICA 1. INTRODUCCIÓN A LOS ATAQUES Y AL HACKING ÉTICO

- Introducción a la seguridad informática

- El hacking ético

- La importancia del conocimiento del enemigo

- Seleccionar a la víctima

- El ataque informático

- Acceso a los sistemas y su seguridad

- Análisis del ataque y seguridad

UNIDAD DIDÁCTICA 2. SOCIAL ENGINEERING

- Introducción e historia del Social Engineering

- La importancia de la Ingeniería social

- Defensa ante la Ingeniería social

UNIDAD DIDÁCTICA 3. LOS FALLOS FÍSICOS EN EL ETHICAL HACKING Y LAS PRUEBAS DEL ATAQUE

- Introducción

- Ataque de Acceso físico directo al ordenador

- El hacking ético

- Lectura de logs de acceso y recopilación de información

UNIDAD DIDÁCTICA 4. LA SEGURIDAD EN LA RED INFORMÁTICA

- Introducción a la seguridad en redes

- Protocolo TCP/IP

- IPv6

- Herramientas prácticas para el análisis del tráfico en la red

- Ataques Sniffing

- Ataques DoS y DDoS

- Ataques Robo de sesión TCP (HIJACKING) y Spoofing de IP

- Ataques Man In The Middle (MITM).

- Seguridad Wi-Fi

- IP over DNS

- La telefonía IP

UNIDAD DIDÁCTICA 5. LOS FALLOS EN LOS SISTEMAS OPERATIVOS Y WEB

- Usuarios, grupos y permisos

- Contraseñas

- Virtualización de sistemas operativos

- Procesos del sistema operativo

- El arranque

- Hibernación

- Las RPC

- Logs, actualizaciones y copias de seguridad

- Tecnología WEB Cliente - Servidor

- Seguridad WEB

- SQL Injection

- Seguridad CAPTCHA

- Seguridad Akismet

- Consejos de seguridad WEB

UNIDAD DIDÁCTICA 6. ASPECTOS INTRODUCTORIOS DEL CLOUD COMPUTING

- Orígenes del cloud computing

- Qué es cloud computing

- - Definición de cloud computing

- Características del cloud computing

- La nube y los negocios

- - Beneficios específicos

- Modelos básicos en la nube

UNIDAD DIDÁCTICA 7. CONCEPTOS AVANZADOS Y ALTA SEGURIDAD DE CLOUD COMPUTING

- Interoperabilidad en la nube

- - Recomendaciones para garantizar la interoperabilidad en la nube

- Centro de procesamiento de datos y operaciones

- Cifrado y gestión de claves

- Gestión de identidades

UNIDAD DIDÁCTICA 8. SEGURIDAD, AUDITORÍA Y CUMPLIMIENTO EN LA NUBE

- Introducción

- Gestión de riesgos en el negocio

- - Recomendaciones para el gobierno

- - Recomendaciones para una correcta gestión de riesgos

- Cuestiones legales básicas. eDiscovery

- Las auditorías de seguridad y calidad en cloud computing

- El ciclo de vida de la información

- - Recomendaciones sobre seguridad en el ciclo de vida de la información

UNIDAD DIDÁCTICA 9. CARACTERÍSTICAS DE SEGURIDAD EN LA PUBLICACIÓN DE PÁGINAS WEB

- Seguridad en distintos sistemas de archivos.

- - Sistema operativo Linux.

- - Sistema operativo Windows.

- - Otros sistemas operativos.

- Permisos de acceso.

- - Tipos de accesos

- - Elección del tipo de acceso

- - Implementación de accesos

- Órdenes de creación, modificación y borrado.

- - Descripción de órdenes en distintos sistemas

- - Implementación y comprobación de las distintas órdenes.

UNIDAD DIDÁCTICA 10. PRUEBAS Y VERIFICACIÓN DE PÁGINAS WEB

- Técnicas de verificación.

- - Verificar en base a criterios de calidad.

- - Verificar en base a criterios de usabilidad.

- Herramientas de depuración para distintos navegadores.

- - Herramientas para Mozilla.

- - Herramientas para Internet Explorer.

- - Herramientas para Opera.

- - Creación y utilización de funciones de depuración.

- - Otras herramientas.

- Navegadores: tipos y «plug-ins».

- - Descripción de complementos.

- - Complementos para imágenes.

- - Complementos para música.

- - Complementos para vídeo.

- - Complementos para contenidos.

- - Máquinas virtuales.

UNIDAD DIDÁCTICA 11. LOS FALLOS DE APLICACIÓN

- Introducción en los fallos de aplicación

- Los conceptos de código ensamblador y su seguridad y estabilidad

- La mejora y el concepto de shellcodes

- Buffer overflow

- Fallos de seguridad en Windows

MÓDULO 4. LEGISLACIÓN NACIONAL APLICABLE AL SECTOR DEL PERITAJE

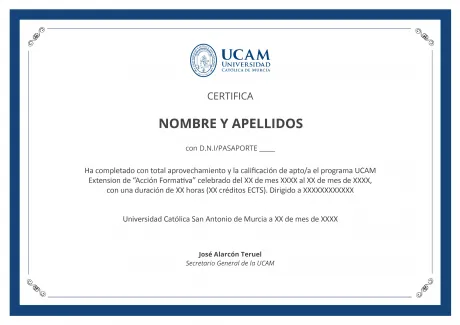

Titulación

Titulación Universitaria:

Claustro

Solicitar información