2195€

Máster de Formación Permanente en Dirección y Gestión de la Ciberseguridad

100% Online

60 ECTS

1500 horas

2195€

Presentación

Gracias a este Master en Dirección y Gestión de la Ciberseguridad tendrás una formación especializada en la materia. Debemos saber que en la seguridad informática y el hacking ético, se enfoca en la protección de la infraestructura computacional y todo lo relacionado con ésta (incluyendo la información contenida). Para ello existen una serie de estándares, protocolos, métodos, reglas, herramientas y leyes concebidas para minimizar los posibles riesgos a la infraestructura o a la información. En la actualidad, los ataques cibernéticos se suceden cada vez con mayor frecuencia y sofisticación, afectando por igual a entidades de todo tipo. También contarás con un equipo docente especializado en la materia.

Universidades colaboradoras

Para qué te prepara

Este Master en Dirección y Gestión de la Ciberseguridad te prepara para identificar y comprender las amenazas y vulnerabilidades que nos podemos encontrar en los sistemas y como mitigarlos, realizar auditorías de seguridad en los sistemas e implementar medidas y controles de seguridad para proteger la información confidencial y activos de una organización. También desarrollar políticas y procedimientos de seguridad efectivos para las empresas.

Objetivos

- Conocer los conceptos básicos de seguridad informática

- Comprender los conceptos de ingeniería social, e identificar las tácticas utilizadas

- Dominar los ataques físicos que pueden realizarse sobre el ordenador y como mitigarlos

- Adquirir conocimientos de seguridad en redes, protocolos y herramientas utilizadas

- Aprender sobre usuarios, grupos y permisos de sistemas operativos.

- Entender las normativas utilizadas para la gestión de sistemas.

- Estudiar los diferentes sistemas de prevención y detección de intrusiones

A quién va dirigido

Este Master en Dirección y Gestión de la Ciberseguridad está dirigido a cualquier persona que quiera ingresar en el campo de la ciberseguridad y quieran tener una buena base en conceptos, técnicas y mejores prácticas en ciberseguridad. También es adecuado para profesionales informáticos que quieran aprender sobre seguridad informática.

Salidas Profesionales

Al finalizar este Master en Dirección y Gestión de la Ciberseguridad podrás integrarse al sector de la ciberseguridad que es muy dinámico y muy demandado debido a que las empresas necesitan de servicios o personal para protegerlas. Podrás trabajar como Especialista en ciberseguridad para proteger los diferentes sistemas y redes de la empresa o como consultor de seguridad.

Temario

MÓDULO 1. ETHICAL HACKING

UNIDAD DIDÁCTICA 1. INTRODUCCIÓN A LOS ATAQUES Y AL HACKING ÉTICO

- Introducción a la seguridad informática

- El hacking ético

- La importancia del conocimiento del enemigo

- Seleccionar a la víctima

- El ataque informático

- Acceso a los sistemas y su seguridad

- Análisis del ataque y seguridad

UNIDAD DIDÁCTICA 2. SOCIAL ENGINEERING

- Introducción e historia del Social Engineering

- La importancia de la Ingeniería social

- Defensa ante la Ingeniería social

UNIDAD DIDÁCTICA 3. LOS FALLOS FÍSICOS EN EL ETHICAL HACKING Y LAS PRUEBAS DEL ATAQUE

- Introducción

- Ataque de Acceso físico directo al ordenador

- El hacking ético

- Lectura de logs de acceso y recopilación de información

UNIDAD DIDÁCTICA 4. LA SEGURIDAD EN LA RED INFORMÁTICA

- Introducción a la seguridad en redes

- Protocolo TCP/IP

- IPv6

- Herramientas prácticas para el análisis del tráfico en la red

- Ataques Sniffing

- Ataques DoS y DDoS

- Ataques Robo de sesión TCP (HIJACKING) y Spoofing de IP

- Ataques Man In The Middle (MITM).

- Seguridad Wi-Fi

- IP over DNS

- La telefonía IP

UNIDAD DIDÁCTICA 5. LOS FALLOS EN LOS SISTEMAS OPERATIVOS Y WEB

- Usuarios, grupos y permisos

- Contraseñas

- Virtualización de sistemas operativos

- Procesos del sistema operativo

- El arranque

- Hibernación

- Las RPC

- Logs, actualizaciones y copias de seguridad

- Tecnología WEB Cliente - Servidor

- Seguridad WEB

- SQL Injection

- Seguridad CAPTCHA

- Seguridad Akismet

- Consejos de seguridad WEB

UNIDAD DIDÁCTICA 6. ASPECTOS INTRODUCTORIOS DEL CLOUD COMPUTING

- Orígenes del cloud computing

- Qué es cloud computing

- - Definición de cloud computing

- Características del cloud computing

- La nube y los negocios

- - Beneficios específicos

- Modelos básicos en la nube

UNIDAD DIDÁCTICA 7. CONCEPTOS AVANZADOS Y ALTA SEGURIDAD DE CLOUD COMPUTING

- Interoperabilidad en la nube

- - Recomendaciones para garantizar la interoperabilidad en la nube

- Centro de procesamiento de datos y operaciones

- Cifrado y gestión de claves

- Gestión de identidades

UNIDAD DIDÁCTICA 8. SEGURIDAD, AUDITORÍA Y CUMPLIMIENTO EN LA NUBE

- Introducción

- Gestión de riesgos en el negocio

- - Recomendaciones para el gobierno

- - Recomendaciones para una correcta gestión de riesgos

- Cuestiones legales básicas. eDiscovery

- Las auditorías de seguridad y calidad en cloud computing

- El ciclo de vida de la información

- - Recomendaciones sobre seguridad en el ciclo de vida de la información

UNIDAD DIDÁCTICA 9. CARACTERÍSTICAS DE SEGURIDAD EN LA PUBLICACIÓN DE PÁGINAS WEB

- Seguridad en distintos sistemas de archivos.

- - Sistema operativo Linux.

- - Sistema operativo Windows.

- - Otros sistemas operativos.

- Permisos de acceso.

- - Tipos de accesos

- - Elección del tipo de acceso

- - Implementación de accesos

- Órdenes de creación, modificación y borrado.

- - Descripción de órdenes en distintos sistemas

- - Implementación y comprobación de las distintas órdenes.

UNIDAD DIDÁCTICA 10. PRUEBAS Y VERIFICACIÓN DE PÁGINAS WEB

- Técnicas de verificación.

- - Verificar en base a criterios de calidad.

- - Verificar en base a criterios de usabilidad.

- Herramientas de depuración para distintos navegadores.

- - Herramientas para Mozilla.

- - Herramientas para Internet Explorer.

- - Herramientas para Opera.

- - Creación y utilización de funciones de depuración.

- - Otras herramientas.

- Navegadores: tipos y «plug-ins».

- - Descripción de complementos.

- - Complementos para imágenes.

- - Complementos para música.

- - Complementos para vídeo.

- - Complementos para contenidos.

- - Máquinas virtuales.

UNIDAD DIDÁCTICA 11. LOS FALLOS DE APLICACIÓN

- Introducción en los fallos de aplicación

- Los conceptos de código ensamblador y su seguridad y estabilidad

- La mejora y el concepto de shellcodes

- Buffer overflow

- Fallos de seguridad en Windows

MÓDULO 2. GESTIÓN DE SISTEMAS DE SEGURIDAD DE LA INFORMACIÓN ISO 27001

UNIDAD DIDÁCTICA 1. CIBERSEGURIDAD Y SOCIEDAD DE LA INFORMACIÓN

- ¿Qué es la ciberseguridad?

- La sociedad de la información

- Diseño, desarrollo e implantación

- Factores de éxito en la seguridad de la información

- Soluciones de Ciberseguridad y Ciberinteligencia CCN-CERT

UNIDAD DIDÁCTICA 2. NORMATIVA ESENCIAL SOBRE EL SISTEMA DE GESTIÓN DE LA SEGURIDAD DE LA INFORMACIÓN (SGSI)

- Estándares y Normas Internacionales sobre los SGSI. ISO 27001 e ISO 27002

- Legislación: Leyes aplicables a los SGSI

UNIDAD DIDÁCTICA 3. INTRODUCCIÓN A LA NIS2

- Historia y evolución de la NIS2

- Objetivos y alcance de la NIS2

- Diferencias entre NIS1 y NIS2

- Sectores críticos afectados por la NIS2

UNIDAD DIDÁCTICA 4. POLÍTICA DE SEGURIDAD: ANÁLISIS Y GESTIÓN DE RIESGOS

- Plan de implantación del SGSI

- Análisis de riesgos

- Gestión de riesgos

UNIDAD DIDÁCTICA 5. IMPLANTACIÓN DEL SISTEMA DE SEGURIDAD EN LA ORGANIZACIÓN

- Contexto

- Liderazgo

- Planificación

- Soporte 213

UNIDAD DIDÁCTICA 6. SEGUIMIENTO DE LA IMPLANTACIÓN DEL SISTEMA

- Operación

- Evaluación del desempeño

- Mejora

UNIDAD DIDÁCTICA 7. AUDITORÍA DEL SISTEMA DE GESTIÓN DE LA INFORMACIÓN POR LA DIRECCIÓN

- El porqué de la auditoría

- La auditoría interna

- El proceso de certificación

UNIDAD DIDÁCTICA 8. REVISIÓN POR LA DIRECCIÓN Y MEJORA DEL SISTEMA DE GESTIÓN DE LA INFORMACIÓN

- Revisión del sistema de gestión de la información por la dirección

- Mejora del sistema de gestión de la seguridad de la información

UNIDAD DIDÁCTICA 9. GUÍAS DE SEGURIDAD: NORMATIVAS Y BUENAS PRÁCTICAS

- Introducción a las guías de seguridad CCN-STIC

- CCN-STIC-800 Glosario de términos y abreviaturas del ENS

- CCN-STIC-801 Responsabilidades y funciones en el ENS

- CCN-STIC-802 Auditoría del ENS

- CCN-STIC-803 Valoración de Sistemas en el ENS

- CCN-STIC-804 Medidas de implantación del ENS

- CCN-STIC-805 Política de seguridad de la información

- CCN-STIC-806 Plan de adecuación al ENS

- CCN-STIC-807 Criptología de empleo en el ENS

- CCN-STIC-808 Verificación del cumplimiento del ENS

MÓDULO 3. SEGURIDAD EN EQUIPOS INFORMÁTICOS

UNIDAD DIDÁCTICA 1. CRITERIOS GENERALES COMÚNMENTE ACEPTADOS SOBRE SEGURIDAD DE LOS EQUIPOS INFORMÁTICOS

- Modelo de seguridad orientada a la gestión del riesgo relacionado con el uso de los sistemas de información

- Relación de las amenazas más frecuentes, los riesgos que implican y las salvaguardas más frecuentes

- Salvaguardas y tecnologías de seguridad más habituales

- La gestión de la seguridad informática como complemento a salvaguardas y medidas tecnológicas

UNIDAD DIDÁCTICA 2. ANÁLISIS DE IMPACTO DE NEGOCIO

- Identificación de procesos de negocio soportados por sistemas de información

- Valoración de los requerimientos de confidencialidad, integridad y disponibilidad de los procesos de negocio

- Determinación de los sistemas de información que soportan los procesos de negocio y sus requerimientos de seguridad

UNIDAD DIDÁCTICA 3. GESTIÓN DE RIESGOS

- Aplicación del proceso de gestión de riesgos y exposición de las alternativas más frecuentes

- Metodologías comúnmente aceptadas de identificación y análisis de riesgos

- Aplicación de controles y medidas de salvaguarda para obtener una reducción del riesgo

UNIDAD DIDÁCTICA 4. PLAN DE IMPLANTACIÓN DE SEGURIDAD

- Determinación del nivel de seguridad existente de los sistemas frente a la necesaria en base a los requerimientos de seguridad de los procesos de negocio.

- Selección de medidas de salvaguarda para cubrir los requerimientos de seguridad de los sistemas de información

- Guía para la elaboración del plan de implantación de las salvaguardas seleccionadas

UNIDAD DIDÁCTICA 5. PROTECCIÓN DE DATOS DE CARÁCTER PERSONAL

- Principios generales de protección de datos de carácter personal

- Infracciones y sanciones contempladas en la legislación vigente en materia de protección de datos de carácter personal

- Identificación y registro de los ficheros con datos de carácter personal utilizados por la organización

- Elaboración del documento de seguridad requerido por la legislación vigente en materia de protección de datos de carácter personal

UNIDAD DIDÁCTICA 6. SEGURIDAD FÍSICA E INDUSTRIAL DE LOS SISTEMAS. SEGURIDAD LÓGICA DE SISTEMAS

- Determinación de los perímetros de seguridad física

- Sistemas de control de acceso físico más frecuentes a las instalaciones de la organización y a las áreas en las que estén ubicados los sistemas informáticos

- Criterios de seguridad para el emplazamiento físico de los sistemas informáticos

- Exposición de elementos más frecuentes para garantizar la calidad y continuidad del suministro eléctrico a los sistemas informáticos

- Requerimientos de climatización y protección contra incendios aplicables a los sistemas informáticos

- Elaboración de la normativa de seguridad física e industrial para la organización

- Sistemas de ficheros más frecuentemente utilizados

- Establecimiento del control de accesos de los sistemas informáticos a la red de comunicaciones de la organización

- Configuración de políticas y directivas del directorio de usuarios

- Establecimiento de las listas de control de acceso (ACLs) a ficheros

- Gestión de altas, bajas y modificaciones de usuarios y los privilegios que tienen asignados

- Requerimientos de seguridad relacionados con el control de acceso de los usuarios al sistema operativo

- Sistemas de autenticación de usuarios débiles, fuertes y biométricos

- Relación de los registros de auditoría del sistema operativo necesarios para monitorizar y supervisar el control de accesos

- Elaboración de la normativa de control de accesos a los sistemas informáticos

UNIDAD DIDÁCTICA 7. IDENTIFICACIÓN DE SERVICIOS

- Identificación de los protocolos, servicios y puertos utilizados por los sistemas de información

- Utilización de herramientas de análisis de puertos y servicios abiertos para determinar aquellos que no son necesarios

- Utilización de herramientas de análisis de tráfico de comunicaciones para determinar el uso real que hacen los sistemas de información de los distintos protocolos, servicios y puertos

UNIDAD DIDÁCTICA 8. ROBUSTECIMIENTO DE SISTEMAS

- Modificación de los usuarios y contraseñas por defecto de los distintos sistemas de información

- Configuración de las directivas de gestión de contraseñas y privilegios en el directorio de usuarios

- Eliminación y cierre de las herramientas, utilidades, servicios y puertos prescindibles

- Configuración de los sistemas de información para que utilicen protocolos seguros donde sea posible

- Actualización de parches de seguridad de los sistemas informáticos

- Protección de los sistemas de información frente a código malicioso

- Gestión segura de comunicaciones, carpetas compartidas, impresoras y otros recursos compartidos del sistema

- Monitorización de la seguridad y el uso adecuado de los sistemas de información

UNIDAD DIDÁCTICA 9. IMPLANTACIÓN Y CONFIGURACIÓN DE CORTAFUEGOS

- Relación de los distintos tipos de cortafuegos por ubicación y funcionalidad

- Criterios de seguridad para la segregación de redes en el cortafuegos mediante Zonas Desmilitarizadas / DMZ

- Utilización de Redes Privadas Virtuales / VPN para establecer canales seguros de comunicaciones

- Definición de reglas de corte en los cortafuegos

- Relación de los registros de auditoría del cortafuegos necesarios para monitorizar y supervisar su correcto funcionamiento y los eventos de seguridad

- Establecimiento de la monitorización y pruebas del cortafuegos

MÓDULO 4. AUDITORÍA DE SEGURIDAD INFORMÁTICA

UNIDAD DIDÁCTICA 1. CRITERIOS GENERALES COMÚNMENTE ACEPTADOS SOBRE AUDITORÍA INFORMÁTICA

- Código deontológico de la función de auditoría

- Relación de los distintos tipos de auditoría en el marco de los sistemas de información

- Criterios a seguir para la composición del equipo auditor

- Tipos de pruebas a realizar en el marco de la auditoría, pruebas sustantivas y pruebas de cumplimiento

- Tipos de muestreo a aplicar durante el proceso de auditoría

- Utilización de herramientas tipo CAAT (Computer Assisted Audit Tools)

- Explicación de los requerimientos que deben cumplir los hallazgos de auditoría

- Aplicación de criterios comunes para categorizar los hallazgos como observaciones o no conformidades

- Relación de las normativas y metodologías relacionadas con la auditoría de sistemas de información comúnmente aceptadas

UNIDAD DIDÁCTICA 2. APLICACIÓN DE LA NORMATIVA DE PROTECCIÓN DE DATOS DE CARÁCTER PERSONAL

- Principios generales de protección de datos de carácter personal

- Normativa europea recogida en la directiva 95/46/CE

- Normativa nacional recogida en el código penal, Ley Orgánica para el Tratamiento Automatizado de Datos (LORTAD), Ley Orgánica de Protección de Datos (LOPD) y Reglamento de Desarrollo de La Ley Orgánica de Protección de Datos (RD 1720/2007)

- Identificación y registro de los ficheros con datos de carácter personal utilizados por la organización

- Explicación de las medidas de seguridad para la protección de los datos de carácter personal recogidas en el Real Decreto 1720/2007

- Guía para la realización de la auditoría bienal obligatoria de ley orgánica 15-1999 de protección de datos de carácter personal

UNIDAD DIDÁCTICA 3. ANÁLISIS DE RIESGOS DE LOS SISTEMAS DE INFORMACIÓN

- Introducción al análisis de riesgos

- Principales tipos de vulnerabilidades, fallos de programa, programas maliciosos y su actualización permanente, así como criterios de programación segura

- Particularidades de los distintos tipos de código malicioso

- Principales elementos del análisis de riesgos y sus modelos de relaciones

- Metodologías cualitativas y cuantitativas de análisis de riesgos

- Identificación de los activos involucrados en el análisis de riesgos y su valoración

- Identificación de las amenazas que pueden afectar a los activos identificados previamente

- Análisis e identificación de las vulnerabilidades existentes en los sistemas de información que permitirían la materialización de amenazas, incluyendo el análisis local, análisis remoto de caja blanca y de caja negra

- Optimización del proceso de auditoría y contraste de vulnerabilidades e informe de auditoría

- Identificación de las medidas de salvaguarda existentes en el momento de la realización del análisis de riesgos y su efecto sobre las vulnerabilidades y amenazas

- Establecimiento de los escenarios de riesgo entendidos como pares activo-amenaza susceptibles de materializarse

- Determinación de la probabilidad e impacto de materialización de los escenarios

- Establecimiento del nivel de riesgo para los distintos pares de activo y amenaza

- Determinación por parte de la organización de los criterios de evaluación del riesgo, en función de los cuales se determina si un riesgo es aceptable o no

- Relación de las distintas alternativas de gestión de riesgos

- Guía para la elaboración del plan de gestión de riesgos

- Exposición de la metodología NIST SP 800-30

- Exposición de la metodología Magerit versión 2

UNIDAD DIDÁCTICA 4. USO DE HERRAMIENTAS PARA LA AUDITORÍA DE SISTEMAS

- Herramientas del sistema operativo tipo Ping, Traceroute, etc

- Herramientas de análisis de red, puertos y servicios tipo Nmap, Netcat, NBTScan, etc.

- Herramientas de análisis de vulnerabilidades tipo Nessus

- Analizadores de protocolos tipo WireShark, DSniff, Cain & Abel, etc.

- Analizadores de páginas web tipo Acunetix, Dirb, Parosproxy, etc.

- Ataques de diccionario y fuerza bruta tipo Brutus, John the Ripper, etc.

UNIDAD DIDÁCTICA 5. DESCRIPCIÓN DE LOS ASPECTOS SOBRE CORTAFUEGOS EN AUDITORÍAS DE SISTEMAS INFORMÁTICOS.

- Principios generales de cortafuegos

- Componentes de un cortafuegos de red

- Relación de los distintos tipos de cortafuegos por ubicación y funcionalidad

- Arquitecturas de cortafuegos de red

- Otras arquitecturas de cortafuegos de red

UNIDAD DIDÁCTICA 6. GUÍAS PARA LA EJECUCIÓN DE LAS DISTINTAS FASES DE LA AUDITORÍA DE SISTEMAS DE INFORMACIÓN

- Guía para la auditoría de la documentación y normativa de seguridad existente en la organización auditada

- Guía para la elaboración del plan de auditoría

- Guía para las pruebas de auditoría

- Guía para la elaboración del informe de auditoría

MÓDULO 5. GESTIÓN DE INCIDENTES DE SEGURIDAD INFORMÁTICA

UNIDAD DIDÁCTICA 1. SISTEMAS DE DETECCIÓN Y PREVENCIÓN DE INTRUSIONES (IDS/IPS)

- Conceptos generales de gestión de incidentes, detección de intrusiones y su prevención

- Identificación y caracterización de los datos de funcionamiento del sistema

- Arquitecturas más frecuentes de los sistemas de detección de intrusos

- Relación de los distintos tipos de IDS/IPS por ubicación y funcionalidad

- Criterios de seguridad para el establecimiento de la ubicación de los IDS/IPS

UNIDAD DIDÁCTICA 2. IMPLANTACIÓN Y PUESTA EN PRODUCCIÓN DE SISTEMAS IDS/IPS

- Análisis previo de los servicios, protocolos, zonas y equipos que utiliza la organización para sus procesos de negocio.

- Definición de políticas de corte de intentos de intrusión en los IDS/IPS

- Análisis de los eventos registrados por el IDS/IPS para determinar falsos positivos y caracterizarlos en las políticas de corte del IDS/IPS

- Relación de los registros de auditoría del IDS/IPS necesarios para monitorizar y supervisar su correcto funcionamiento y los eventos de intentos de intrusión

- Establecimiento de los niveles requeridos de actualización, monitorización y pruebas del IDS/IPS

UNIDAD DIDÁCTICA 3. CONTROL DE CÓDIGO MALICIOSO

- Sistemas de detección y contención de código malicioso

- Relación de los distintos tipos de herramientas de control de código malicioso en función de la topología de la instalación y las vías de infección a controlar

- Criterios de seguridad para la configuración de las herramientas de protección frente a código malicioso

- Determinación de los requerimientos y técnicas de actualización de las herramientas de protección frente a código malicioso

- Relación de los registros de auditoría de las herramientas de protección frente a código maliciosos necesarios para monitorizar y supervisar su correcto funcionamiento y los eventos de seguridad

- Establecimiento de la monitorización y pruebas de las herramientas de protección frente a código malicioso

- Análisis de los programas maliciosos mediante desensambladores y entornos de ejecución controlada

UNIDAD DIDÁCTICA 4. RESPUESTA ANTE INCIDENTES DE SEGURIDAD

- Procedimiento de recolección de información relacionada con incidentes de seguridad

- Exposición de las distintas técnicas y herramientas utilizadas para el análisis y correlación de información y eventos de seguridad

- Proceso de verificación de la intrusión

- Naturaleza y funciones de los organismos de gestión de incidentes tipo CERT nacionales e internacionales

UNIDAD DIDÁCTICA 5. PROCESO DE NOTIFICACIÓN Y GESTIÓN DE INTENTOS DE INTRUSIÓN

- Establecimiento de las responsabilidades en el proceso de notificación y gestión de intentos de intrusión o infecciones

- Categorización de los incidentes derivados de intentos de intrusión o infecciones en función de su impacto potencial

- Criterios para la determinación de las evidencias objetivas en las que se soportara la gestión del incidente

- Establecimiento del proceso de detección y registro de incidentes derivados de intentos de intrusión o infecciones

- Guía para la clasificación y análisis inicial del intento de intrusión o infección, contemplando el impacto previsible del mismo

- Establecimiento del nivel de intervención requerido en función del impacto previsible

- Guía para la investigación y diagnostico del incidente de intento de intrusión o infecciones

- Establecimiento del proceso de resolución y recuperación de los sistemas tras un incidente derivado de un intento de intrusión o infección

- Proceso para la comunicación del incidente a terceros, si procede

- Establecimiento del proceso de cierre del incidente y los registros necesarios para documentar el histórico del incidente

UNIDAD DIDÁCTICA 6. ANÁLISIS FORENSE INFORMÁTICO

- Conceptos generales y objetivos del análisis forense

- Exposición del Principio de Lockard

- Guía para la recogida de evidencias electrónicas:

- Guía para el análisis de las evidencias electrónicas recogidas, incluyendo el estudio de ficheros y directorios ocultos, información oculta del sistema y la recuperación de ficheros borrados

- Guía para la selección de las herramientas de análisis forense

MÓDULO 6. SISTEMAS SEGUROS DE ACCESO Y TRANSMISIÓN DE DATOS

UNIDAD DIDÁCTICA 1. CRIPTOGRAFÍA

- Perspectiva histórica y objetivos de la criptografía

- Teoría de la información

- Propiedades de la seguridad que se pueden controlar mediante la aplicación de la criptografía: confidencialidad, integridad, autenticidad, no repudio, imputabilidad y sellado de tiempos

- Elementos fundamentales de la criptografía de clave privada y de clave publica

- Características y atributos de los certificados digitales

- Identificación y descripción del funcionamiento de los protocolos de intercambio de claves usados más frecuentemente

- Algoritmos criptográficos mas frecuentemente utilizados

- Elementos de los certificados digitales, los formatos comúnmente aceptados y su utilización

- Elementos fundamentales de las funciones resumen y los criterios para su utilización

- Requerimientos legales incluidos en la ley 59/2003, de 19 de diciembre, de firma electrónica

- Elementos fundamentales de la firma digital, los distintos tipos de firma y los criterios para su utilización

- Criterios para la utilización de técnicas de cifrado de flujo y de bloque

- Protocolos de intercambio de claves

- Uso de herramientas de cifrado tipo PGP, GPG o CryptoLoop

UNIDAD DIDÁCTICA 2. APLICACIÓN DE UNA INFRAESTRUCTURA DE CLAVE PÚBLICA (PKI)

- Identificación de los componentes de una PKI y su modelo de relaciones

- Autoridad de certificación y sus elementos

- Política de certificado y declaración de practicas de certificación (CPS)

- Lista de certificados revocados (CRL)

- Funcionamiento de las solicitudes de firma de certificados (CSR)

- Infraestructura de gestión de privilegios (PMI)

- Campos de certificados de atributos, incluyen la descripción de sus usos habituales y la relación con los certificados digitales

- Aplicaciones que se apoyan en la existencia de una PKI

UNIDAD DIDÁCTICA 3. COMUNICACIONES SEGURAS

- Definición, finalidad y funcionalidad de redes privadas virtuales

- Protocolo IPSec

- Protocolos SSL y SSH

- Sistemas SSL VPN

- Túneles cifrados

- Ventajas e inconvenientes de las distintas alternativas para la implantación de la tecnología de VPN

MÓDULO 7. PROYECTO FIN DE MASTER

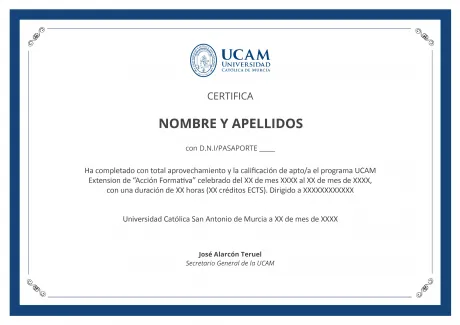

Titulación

Titulación Universitaria:

Claustro

Solicitar información