2195€

Master en Formación Permanente en Seguridad Informática y de la Información

100% Online

60 ECTS

1500 horas

2195€

Presentación

La creciente cantidad de datos e infraestructuras críticas de las empresas hacen de la seguridad de la información en los entornos empresariales algo básico para hacer frente a los ataques cibernéticos, lo que conlleva una demanda de profesionales en el sector con conocimientos actualizados en materia de Ciberseguridad.

Con esta acción formativa se cubren los objetivos y técnicas de ciberseguridad que debe manejar un buen profesional de la seguridad informática, teniendo en cuenta cuestiones como la normativa, protocolos y herramientas para salvaguardar la información de una entidad.

Con el Master en Formación Permanente en Seguridad Informática y de la Información aumentarás tus posibilidades para trabajar en un Entorno Personal de Aprendizaje donde el alumno es el protagonista, avalado por un amplio grupo de tutores especialistas en el sector y respaldado por entidades universitarias de prestigio.

Universidades colaboradoras

Para qué te prepara

Con el Master en Formación Permanente en Seguridad Informática y de la Información te formarás en las principales técnicas y herramientas de protección frente a ataques y amenazas a todos los niveles. Aprenderás lo estándares, protocolos y legislación en materia de seguridad de los sistemas y redes, obteniendo una visión global de la configuración segura de una red. Serás capaz de aplicar ingeniería inversa, llevando a cabo auditorías de seguridad o técnicas de análisis forense y hacking ético.

Objetivos

- Conocer las principales técnicas en materia de Ciberseguridad.

- Diseñar e Implementar redes para sistemas seguros de acceso y transmisión de datos.

- Detectar y responder ante fallos de seguridad en los diferentes niveles de comunicación.

- Asimilar los conocimientos y técnicas de ingeniería inversa y hacking ético.

- Aplicar correctamente las principales técnicas de Análisis Forense Informático.

- Conocer y comprender la legislación que regula la seguridad de la información.

- Introducir los sistemas SIEM para la mejora en la seguridad informática.

A quién va dirigido

El Master en Formación Permanente en Seguridad Informática y de la Información está dirigido a los profesionales con experiencia en la ingeniería de sistemas o programación que quieran orientar su futuro laboral en el mundo de la Ciberseguridad y redes, desempeñando tareas de auditoría y especializándose en seguridad de la información.

Salidas Profesionales

- Analista de Seguridad Informática

- Auditor de Seguridad Informática

- Consultor de ciberseguridad

- Analista de código malicioso

- Gestor de seguridad en diferentes entornos

- Hacker Ético

- Auditor de redes y sistemas

Temario

MÓDULO 1. CIBERSEGURIDAD: NORMATIVA, POLÍTICA DE SEGURIDAD Y CIBERINTELIGENCIA

UNIDAD DIDÁCTICA 1. CIBERSEGURIDAD Y SOCIEDAD DE LA INFORMACIÓN

- ¿Qué es la ciberseguridad?

- La sociedad de la información

- Diseño, desarrollo e implantación

- Factores de éxito en la seguridad de la información

- Soluciones de Ciberseguridad y Ciberinteligencia CCN-CERT

UNIDAD DIDÁCTICA 2. NORMATIVA ESENCIAL SOBRE EL SISTEMA DE GESTIÓN DE LA SEGURIDAD DE LA INFORMACIÓN (SGSI)

- Estándares y Normas Internacionales sobre los SGSI. ISO 2. Legislación: Leyes aplicables a los SGSI

UNIDAD DIDÁCTICA 3. POLÍTICA DE SEGURIDAD: ANÁLISIS Y GESTIÓN DE RIESGOS

- Plan de implantación del SGSI

- Análisis de riesgos

- Gestión de riesgos

UNIDAD DIDÁCTICA 4. INGENIERÍA SOCIAL, ATAQUES WEB Y PHISHING

- Introducción a la Ingeniería Social

- Recopilar información

- Herramientas de ingeniería social

- Técnicas de ataques

- Prevención de ataques

- Introducción a Phising

- Phising

- Man In The Middle

UNIDAD DIDÁCTICA 5. CIBERINTELIGENCIA Y CIBERSEGURIDAD

- Ciberinteligencia

- Herramientas y técnicas de ciberinteligencia

- Diferencias entre ciberinteligencia y ciberseguridad

- Amenazas de ciberseguridad

UNIDAD DIDÁCTICA 6. MÉTODOS DE INTELIGENCIA DE OBTENCIÓN DE INFORMACIÓN

- Contextualización

- OSINT

- HUMINT

- IMINT

- Otros métodos de inteligencia para la obtención de información

UNIDAD DIDÁCTICA 7. CIBERINTELIGENCIA Y TECNOLOGÍAS EMERGENTES

- Tecnologías emergentes

- Desafíos y oportunidades de la ciberinteligencia en las tecnologías emergentes

- Análisis de amenazas avanzado

- Usos de las tecnologías emergentes en la ciberinteligencia

MÓDULO 2. HERRAMIENTAS, TÉCNICAS DE CIBERSEGURIDAD Y SISTEMAS SIEM

UNIDAD DIDÁCTICA 1. COMUNICACIONES SEGURAS: SEGURIDAD POR NIVELES

- Seguridad a Nivel Físico

- Seguridad a Nivel de Enlace

- Seguridad a Nivel de Red

- Seguridad a Nivel de Transporte

- Seguridad a Nivel de Aplicación

UNIDAD DIDÁCTICA 2. CRIPTOGRAFÍA

- Perspectiva histórica y objetivos de la criptografía

- Teoría de la información

- Propiedades de la seguridad que se pueden controlar mediante la aplicación de la criptografía

- Criptografía de clave privada o simétrica

- Criptografía de clave pública o asimétrica

- Algoritmos criptográficos más utilizados

- Funciones hash y los criterios para su utilización

- Protocolos de intercambio de claves

- Herramientas de cifrado

UNIDAD DIDÁCTICA 3. APLICACIÓN DE UNA INFRAESTRUCTURA DE CLAVE PÚBLICA (PKI)

- Identificación de los componentes de una PKI y sus modelos de relaciones

- Autoridad de certificación y sus elementos

- Política de certificado y declaración de prácticas de certificación (CPS)

- Lista de certificados revocados (CRL)

- Funcionamiento de las solicitudes de firma de certificados (CSR)

- Infraestructuras de gestión de privilegios (PMI)

- Campos de certificados de atributos

- Aplicaciones que se apoyan en la existencia de una PKI

UNIDAD DIDÁCTICA 4. SISTEMAS DE DETECCIÓN Y PREVENCIÓN DE INTRUSIONES (IDS/IPS)

- Conceptos generales de gestión de incidentes, detección de intrusiones y su prevención

- Identificación y caracterización de los datos de funcionamiento del sistema

- Arquitecturas más frecuentes de los IDS

- Relación de los distintos tipos de IDS/IPS por ubicación y funcionalidad

- Criterios de seguridad para el establecimiento de la ubicación de los IDS/IPS

UNIDAD DIDÁCTICA 5. IMPLANTACIÓN Y PUESTA EN PRODUCCIÓN DE SISTEMAS IDS/IPS

- Análisis previo

- Definición de políticas de corte de intentos de intrusión en los IDS/IPS

- Análisis de los eventos registrados por el IDS/IPS

- Relación de los registros de auditoría del IDS/IPS

- Establecimiento de los niveles requeridos de actualización, monitorización y pruebas del IDS/IPS

UNIDAD DIDÁCTICA 6. INTRODUCCIÓN A LOS SISTEMAS SIEM

- ¿Qué es un SIEM?

- Evolución de los sistemas SIEM: SIM, SEM y SIEM

- Arquitectura de un sistema SIEM

UNIDAD DIDÁCTICA 7. CAPACIDADES DE LOS SISTEMAS SIEM

- Problemas a solventar

- Administración de logs

- Regulaciones IT

- Correlación de eventos

- Soluciones SIEM en el mercado

MÓDULO 3. HACKING ÉTICO Y AUDITORÍA INFORMÁTICA

UNIDAD DIDÁCTICA 1. INTRODUCCIÓN Y CONCEPTOS PREVIOS

- ¿Qué es el hacking ético?

- Aspectos legales del hacking ético

- Perfiles del hacker ético

UNIDAD DIDÁCTICA 2. FASES DEL HACKING ÉTICO EN LOS ATAQUES A SISTEMAS Y REDES

- Tipos de ataques

- Herramientas de hacking ético

- Tests de vulnerabilidades

UNIDAD DIDÁCTICA 3. FASES DEL HACKING ÉTICO EN LOS ATAQUES A REDES WIFI

- Tipos de ataques

- Herramientas de hacking ético

- Tipos de seguridad WiFi

- Sniffing

UNIDAD DIDÁCTICA 4. FASES DEL HACKING ÉTICO EN LOS ATAQUES WEB

- Tipos de ataques

- Herramientas de hacking ético

- Tipos de seguridad web

- Tipo de test de seguridad en entornos web

UNIDAD DIDÁCTICA 5. AUDITORÍA DE SEGURIDAD INFORMÁTICA

- Criterios Generales

- Aplicación de la normativa de protección de datos de carácter personal

- Herramientas para la auditoría de sistemas

- Descripción de los aspectos sobre cortafuego en auditorías de sistemas de información

- Guías para la ejecución de las distintas fases de la auditoría de sistemas de información

MÓDULO 4. GESTIÓN DE INCIDENTES Y ANÁLISIS FORENSE

UNIDAD DIDÁCTICA 1. RESPUESTA ANTE INCIDENTES DE SEGURIDAD

- Procedimiento de recolección de información relacionada con incidentes de seguridad

- Exposición de las distintas técnicas y herramientas utilizadas para el análisis y correlación de información y eventos de seguridad

- Proceso de verificación de la intrusión

- Naturaleza y funciones de los organismos de gestión de incidentes tipo CERT nacionales e internacionales

UNIDAD DIDÁCTICA 2. PROCESO DE NOTIFICACIÓN Y GESTIÓN DE INTENTOS DE INTRUSIÓN

- Establecimiento de las responsabilidades

- Categorización de los incidentes derivados de intentos de intrusión

- Establecimiento del proceso de detección y herramientas de registro de incidentes

- Establecimiento del nivel de intervención requerido en función del impacto previsible

- Establecimiento del proceso de resolución y recuperación de los sistemas

- Proceso para la comunicación del incidente a terceros

UNIDAD DIDÁCTICA 3. ANÁLISIS FORENSE INFORMÁTICO

- Conceptos generales y objetivos del análisis forense

- Exposición del Principio de Lockard

- Guía para la recogida de evidencias electrónicas

- Guía para el análisis de las evidencias electrónicas recogidas

- Guía para la selección de las herramientas de análisis forense

UNIDAD DIDÁCTICA 4. SOPORTE DE DATOS

- Adquisición de datos: importancia en el análisis forense digital

- Modelo de capas

- Recuperación de archivos borrados

- Análisis de archivos

MÓDULO 5. CRACKING O INGENIERÍA INVERSA

UNIDAD DIDÁCTICA 1. INTRODUCCIÓN Y DEFINICIONES BÁSICAS

- Concepto de Ingeniería Inversa

- Características de la Ingeniería Inversa

- Ventajas del uso de Ingeniería Inversa

UNIDAD DIDÁCTICA 2. TIPOS DE INGENIERÍA INVERSA

- Ingeniería inversa de datos

- Ingeniería inversa de lógica o proceso

- Ingeniería inversa de interfaces de usuario

UNIDAD DIDÁCTICA 3. HERRAMIENTAS DE CRACKING

- Depuradores

- Desensambladores

- Compiladores Inversos o Decompiladores

MÓDULO 6. GESTIÓN DE LA SEGURIDAD EN LA RED DE ÁREA LOCAL

UNIDAD DIDÁCTICA 1. INTRODUCCIÓN A LAS REDES DE ÁREA LOCAL

- Arquitectura de redes de área local

- Elementos de una red de área local

- Instalación y configuración de los nodos de la red de área local

- Tipos de incidencias en una red de área local

UNIDAD DIDÁCTICA 2. GESTIÓN DE LA SEGURIDAD

- Funciones de la gestión de la seguridad

- Ciclo de seguridad

UNIDAD DIDÁCTICA 3. IMPLANTACIÓN DE SERVICIOS DE SEGURIDAD

- Control de acceso físico

- Control de acceso lógico

- Protección de la información en tránsito

UNIDAD DIDÁCTICA 4. GESTIÓN DE LA SEGURIDAD DE LA RED LOCAL

- Factores de seguridad en la red local

- Procedimiento de seguridad en redes locales

- Sondas de monitorización remota y detección de intrusos

- Herramientas de notificación de alertas y alarmas en redes locales

MÓDULO 7. DESARROLLO WEB SEGURO

UNIDAD DIDÁCTICA 1. INTRODUCCIÓN A LA SEGURIDAD WEB

- ¿Qué es la seguridad web?

- Amenazas para un sitio web

- Consejos para mantener un sitio web seguro

- Otros consejos de seguridad web

- Proveedores de alojamiento web seguros

UNIDAD DIDÁCTICA 2. OWASP DEVELOPMENT

- ¿Qué es OWASP? ¿Y OWASP Development?

- ¿Qué es ASVS?

- Uso del ASVS

- Requisitos de arquitectura, diseño y modelado de amenazas

- Requisitos de verificación de autenticación

- Requisitos de verificación de gestión de sesión

- Requisitos de verificación de control de acceso

- Requisitos de validación, desinfección y verificación de la codificación

- Requisitos de verificación de criptografía almacenados

- Requisitos de manejo de verificaciones y registro de errores

- Requisitos de verificación de protección de datos

- Requisitos de verificación de comunicaciones

- Requisitos de verificación de código malicioso

- Requisitos de verificación de lógica de negocios

- Requisitos de verificación de archivos y recursos

- Requisitos de verificación de API y servicio web

- Requisitos de verificación de configuración

- Requisitos de verificación de Internet de las Cosas

- Glosario de términos

UNIDAD DIDÁCTICA 3. OWASP TESTING GUIDE

- Aspectos introductorios

- La Guía de Pruebas de OWASP

- El framework de pruebas de OWASP

- Pruebas de seguridad de aplicaciones web

- Reportes de las pruebas

UNIDAD DIDÁCTICA 4. OWASP CODE REVIEW

- Aspectos introductorios

- Revisión de código seguro

- Metodología

UNIDAD DIDÁCTICA 5. OWASP TOP TEN

- Broken Access Control - Control de acceso roto (A01:2021)

- Cryptographic Failures - Fallos criptográficos (A02:2021)

- Injection - Inyección (A03:2021)

- Insecure Design - Diseño Inseguro (A04:2021)

- Security Misconfiguration - Configuración incorrecta de seguridad (A05:2021)

- Vulnerable and Outdated Components - Componentes vulnerables y obsoletos (A06:2021)

- Identification and Authentication Failures - Fallos de Identificación y Autenticación (A07:2021)

- Software and Data Integrity Failures - Fallos de integridad de software y datos (A08:2021)

- Security Logging and Monitoring Failures - Registro de seguridad y fallos de monitoreo (A09:2021)

- Server-Side Request Forgery (SSRF) - Falsificación de solicitud del lado del servidor (A10:2021)

MÓDULO 8. CIBERSEGURIDAD APLICADA A INTELIGENCIA ARTIFICIAL (IA), SMARTPHONES, INTERNET DE LAS COSAS (IOT) E INDUSTRIA 4.0

UNIDAD DIDÁCTICA 1. CIBERSEGURIDAD EN NUEVAS TECNOLOGÍAS

- Concepto de seguridad TIC

- Tipos de seguridad TIC

- Aplicaciones seguras en Cloud

- Plataformas de administración de la movilidad empresarial (EMM)

- Redes WiFi seguras

- Caso de uso: Seguridad TIC en un sistema de gestión documental

UNIDAD DIDÁCTICA 2. CIBERSEGURIDAD EN SMARTPHONES

- Buenas prácticas de seguridad móvil

- Protección de ataques en entornos de red móv

UNIDAD DIDÁCTICA 3. INTELIGENCIA ARTIFICIAL (IA) Y CIBERSEGURIDAD

- Inteligencia Artificial

- Tipos de inteligencia artificial

- Impacto de la Inteligencia Artificial en la ciberseguridad

UNIDAD DIDÁCTICA 4. CIBERSEGURIDAD E INTERNET DE LAS COSAS (IOT)

- Contexto Internet de las Cosas (IoT)

- ¿Qué es IoT?

- Elementos que componen el ecosistema IoT

- Arquitectura IoT

- Dispositivos y elementos empleados

- Ejemplos de uso

- Retos y líneas de trabajo futuras

- Vulnerabilidades de IoT

- Necesidades de seguridad específicas de IoT

UNIDAD DIDÁCTICA 5. SEGURIDAD INFORMÁTICA EN LA INDUSTRIA 4.0

- Industria 4.0

- Necesidades en ciberseguridad en la Industria 4.0

MÓDULO 9. PROYECTO FIN DE MÁSTER

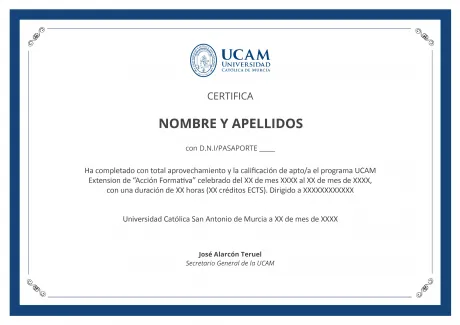

Titulación

Titulación Universitaria:

Claustro

Solicitar información